Främst var hacking användes i de "gamla goda tiden" för att lära sig information om system och IT i allmänhet. Under de senaste åren, tack vare några villian skådespelare, har hacking tas på mörka konnotationer. Omvänt, många företag anställer hackare för att testa de styrkor och svagheter i sina egna system. Dessa hackare vet när du ska sluta, och det positiva förtroende bygger de ger dem en stor lön.

Om du är redo att dyka in och lära sig konsten, ska vi dela några tips som hjälper dig att komma igång!

Steg

Innan du hacka

- 1Lär dig ett programmeringsspråk. Du bör inte begränsa sig till ett visst språk, men det finns några riktlinjer.

- C är det språk Unix byggdes med. Det (tillsammans med assembler) lär ut något som är mycket viktigt i hacking: hur minnet fungerar.

- Python eller Ruby är på hög nivå, kraftfulla skriptspråk som kan användas för att automatisera olika uppgifter.

- Perl är ett rimligt val på detta område också, medan PHP är värt att lära eftersom majoriteten av webbapplikationer använder PHP.

- Bash scripting är ett måste. Det är så lätt att manipulera Unix / Linux-system-skriftsystem, vilket kommer att göra det mesta av jobbet åt dig.

- Assembler är ett måste-vet. Det är det grundläggande språket som din processor förstår, och det finns flera varianter av den. Vid slutet av dagen, är alla program så småningom tolkas som montering. Du kan inte riktigt utnyttja ett program om du inte vet monteringen.

- 2Känn ditt mål. Processen att samla in information om ditt mål är känd som uppräkning. Ju mer du vet i förväg, desto färre överraskningar du har.

Hacking

- 1Använd ett * nix-terminal för kommandon. hjälper emulera ett * nix för Windows-användare. Nmap i synnerhet använder WinPCap att köras på Windows och inte kräver Cygwin. Dock fungerar Nmap dåligt på Windows-system på grund av brist på råvaror uttag. Du bör också överväga att använda Linux eller BSD, som båda är mer flexibla, mer tillförlitlig, och säkrare. De flesta Linuxdistributioner kommer med många användbara verktyg förinstallerade.

- 2Säkra maskinen första. Se till att du har förstått alla vanliga tekniker för att skydda dig. Börja med det mest grundläggande - har du hittat en server som är värd en hemsida om olagligt eller möjligen dålig aktivitet? Försök att hacka den på något sätt du kan. Ändra inte på webbplatsen, bara gör den din.

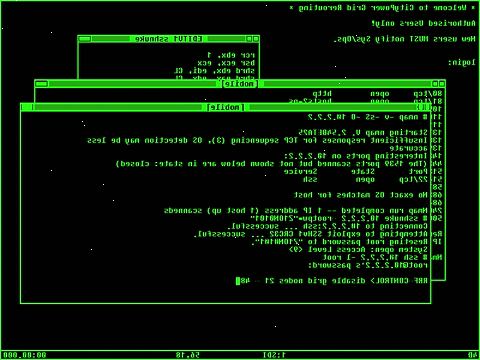

- 3Testa målet. Kan du nå fjärr-systemet? Även om du kan använda verktyget (som ingår i de flesta operativsystem) för att se om målet är aktiv kan du inte alltid lita på resultaten - det bygger på ICMP-protokollet, som lätt kan stängas av paranoida systemadministratörer.

- 4Bestäm det operativsystem (OS). Kör en genomsökning av portarna, och prova POF, eller nmap att köra en port scan. Detta kommer att visa dig vilka portar som är öppna på maskinen, OS, och kan även berätta vilken typ av brandvägg eller router som de använder så att du kan planera ett tillvägagångssätt. Du kan aktivera OS upptäckt i nmap med alternativet-O-omkopplaren.

- 5Hitta en väg eller öppen port i systemet. Vanliga portar som FTP (21) och HTTP (80) är ofta väl skyddade, och möjligen endast utsatta för exploits ännu inte upptäckts.

- Prova andra TCP-och UDP-portar som kan ha glömts bort, såsom Telnet och olika UDP-portar lämnas öppna för LAN-spel.

- En öppen port 22 är vanligen tecken på en SSH (Secure Shell) tjänsten körs på målet, vilket ibland kan bruteforced.

- 6Knäcka lösenord eller verifiering process. Det finns flera metoder för att knäcka ett lösenord, inklusive rå kraft. Använda brute force på ett lösenord är ett försök att prova alla möjliga lösenord innesluten i ett fördefinierat lexikon av brute force programvara

- Användarna är ofta avskräcks från att använda svaga lösenord, så brute force kan ta en hel del tid. Däremot har det skett stora improvenments i brute-force tekniker.

- De flesta hashing algoritmer är svaga, och du kan significally förbättra sprickbildning hastigheten genom att utnyttja dessa brister (som du kan klippa MD5-algoritmen i 1/4 vilket ger enorm hastighetsökning).

- Nyare tekniker använder grafikkortet som en annan processor - och det är tusen gånger snabbare.

- Du kan prova att använda rainbow tabeller för de snabbaste lösenord knakande. Observera att lösenordet sprickbildning är en bra teknik endast om du redan har hash av lösenordet.

- Försöker alla möjliga lösenord när du loggar till fjärr-maskin är inte en bra idé, eftersom det är lätt upptäcks av system för upptäckt av intrång, förorenar systemloggar, och kan ta år att slutföra.

- Det är ofta mycket lättare att hitta en annan väg in i ett system än knäcka lösenordet.

- 7Få superanvändare privilegier. Försök att få root privilegier om rikta ett * nix maskin, eller administratörsrättigheter om att ta på Windows-system.

- De flesta uppgifter som kommer att vara av avgörande intresse skyddas och du behöver en viss nivå av autentisering att få det. För att se alla filer på en dator behöver du superanvändare privilegier - ett användarkonto som ges samma privilegier som den "root" användare i Linux och BSD operativsystem.

- För routrar detta är "admin" kontot som standard (såvida det inte har ändrats), för Windows, är detta administratörskontot.

- Att få tillgång till en anslutning innebär inte att du kan komma åt allt. Bara en super användare, administratör eller root-kontot kan göra detta.

- 8Använd olika trick. Ofta, för att vinna super-user status som du måste använda taktik som att skapa en buffer overflow, vilket gör att minnet att dumpa och som tillåter dig att injicera en kod eller utföra en uppgift på en högre nivå än du normalt är tillåten.

- I Unix-liknande system här att hända om den avlyssnade programmet har satt setuidbitten, så programmet kommer att genomföras som en annan användare (super-user till exempel).

- Bara genom att skriva eller hitta en osäker program som du kan köra på sin dator kommer du att kunna göra detta.

- 9Skapa en bakdörr. När du har fått full kontroll över en maskin, är det en god idé att se till att du kan komma tillbaka igen. Detta kan göras genom att Backdooring ett viktigt system tjänsten, t.ex. SSH-servern. Dock kan din bakdörr tas bort under nästa systemuppgradering. En riktigt erfaren hacker skulle bakdörr kompilatorn själv, så varje sammanställt programvara skulle vara en möjlig väg att komma tillbaka.

- 10Täck dina spår. Låt inte administratören vet att systemet äventyras. Ändra inte på webbplatsen (om någon), och inte skapa fler filer än vad du verkligen behöver. Skapa inte några ytterligare användare. Agera så snabbt som möjligt. Om du lappat en server som SSHD, se till att den har ditt hemliga lösenord hårdkodade. Om någon försöker logga in med detta lösenord, bör servern låt dem in, men bör inte innehåller någon viktig information.

Tips

- Tänk, om ditt mål inte är att göra sitt bästa för att hålla dig, du kommer aldrig att bli bra. Naturligtvis inte får cocky, inte tänka på dig själv som den bästa av de bästa. Gör detta ditt mål: du måste bli bättre och bättre. Varje dag som du inte lär dig något nytt är en bortkastad dag. Du är allt som räknas. Bli bäst, till varje pris. Det finns inga halva vägar, måste du ge full av dig själv. Som Yoda skulle säga, "Gör eller gör inte. Det finns inget försöka."

- Det är en stor skillnad mellan en hacker och en cracker. En cracker motiveras av illasinnade (nämligen: pengar) skäl, medan hackare försöker hämta information och få kunskap genom prospektering - ("förbikoppling säkerhet"), till vilken kostnad och på ett sätt som kanske inte alltid är lagligt.

- Om du inte är en expert eller en professionell hacker, använder denna taktik på en populär företags-eller statsobligationer dator är att be om problem. Tänk på att det finns människor lite mer kunniga än du som skyddar dessa system för en levande. En gång hittade, övervaka de ibland inkräktare att låta dem vittna mot sig själva först innan rättsliga åtgärder vidtas. Detta betyder att du kanske tror att du har fri tillgång efter att hacka in i ett system, när det i själva verket är du övervakad, och kan stoppas när som helst.

- Läs böcker diskuterar TCP / IP-nätverk.

- Kom ihåg, är hacking inte om att bryta sig in i datorer, att få ett välbetalt jobb, sälja bedrifter på den svarta marknaden, och inte heller hjälpa någon kompromiss säkra maskiner. Du är inte här för att hjälpa admin att göra sitt jobb. Du är här för att bli bäst.

- Hackare är de som byggde internet, gjorde Linux, och arbetet med öppen källkod. Det är tillrådligt att undersöka dataintrång som det är ganska respekteras, och kräver en hel del professionell kunskap att göra något seriöst i verkliga miljöer.

- Även om det är bra att det finns många lagliga, säkra övningsfält tillgängliga för vem som helst, är den sorgliga sanningen att du inte kommer att bli ännu mediokra om du inte utför potentiellt olagliga handlingar. Du kan inte bli någon om du inte hittar verkliga problem på verkliga system, med stor risk att åka fast. Ha det i åtanke.

Varningar

- Även om du kanske har hört motsatsen, hjälper inte någon patch sina program eller system. Detta anses vara mycket lamt och leder till att förbjudas från de flesta dataintrång samhällen. Och om du skulle släppa ett privat utnyttja någon hittat, kan han bli er fiende - och han är förmodligen bättre än du är.

- Inte tar bort hela loggfiler, istället, bara ta bort endast de komprometterande poster från filen. Den andra frågan är, är det en säkerhetskopia loggfil! Tänk om de ser bara för olikheter och hitta de exakta saker du raderade? Alltid tänka på dina handlingar. Det bästa är att radera slumpmässiga rader av loggen, inklusive ditt eget.

- Hacking i någon annans system kan vara olagligt, så du behöver inte göra det om du inte är säker på att du har tillstånd från ägaren av det system du försöker hacka eller du är säker på att det är värt det och du kommer inte fastna.

- Missbruk av denna information kan vara en lokal och / eller federal kriminell handling (brott). Denna artikel är avsedd att vara informativa och bör endast användas för etiska - och inte olagligt - ändamål.

- Var ytterst försiktig om du tror att du har hittat en mycket lätt spricka eller en rå misstag i säkerhetshantering. En säkerhet professionella skydda detta system kanske försöker lura dig eller inrätta en.

- Om du inte är säker med dina kunskaper, undvik från att bryta in i företag, myndigheter eller militära nätverk. Även om de har svag säkerhet, kan de ha en massa pengar för att spåra och sätta dit dig. Om du inte hittar ett hål i ett sådant nätverk, är det bäst att lämna det till mer erfaren hacker som du litar på som kan sätta dessa system till god användning.

- Aldrig göra något bara för skojs skull. Kom ihåg att det inte är ett spel för att hacka sig in i ett nätverk, men en makt att förändra världen. Slösa inte att den barnsliga handlingar.

Saker du behöver

- A (snabb drift) PC eller bärbar dator med en anslutning till Internet.

- En Proxy (tillval)

- En IP-scanner

- Petaflops Hjälp