Den fria, öppen källkod GNU / Linux operativsystem blir bättre varje år för användning på skrivbord, men det har varit en stor utmanare till servern bruk sedan slutet av 1990-talet. Med popularitet, har det dock blivit lönsamt för tjuvar att bryta sig in i Linux-servrar och använda dem för att skicka spam, bedrägerier och servering pornografi, bland annat. Här är några sätt du kan skydda din server från ett sådant öde.

Steg

- 1Lär dig att använda linux från skalet (kommandoraden). Varje lager av mjukvara lades till för att göra ditt system administration "lättare" faktiskt lägger fler metoder för crackers att få tillgång till din maskin och även minskar prestandan. Alla ytterligare steg kommer att ta din förtrogenhet med hjälp av ett skal.

- 2Använda lsof eller ett liknande verktyg, ta reda på vilka portar datorn lyssnar efter anslutningar:

ns003: ~ # lsof-i

heter 17829 root 4u IPv6 12.689.530 UDP *: 34327

heter 17829 root 20U IPv4 12.689.526 UDP ns003.unternet.net: domän

heter 17829 root 22U IPv4 12.689.528 UDP 209.40.205.146: domän

lighttpd 17841 www-data som 4u IPv4 12.689.564 TCP *: www (lyssna)

sshd 17880 root 3u IPv6 12.689.629 TCP *: 8899 (LISTEN)

- 3Om du är osäker, hacka den ut! Stäng några okända eller onödiga tjänster, med hjälp av lämpliga verktyg för din Linux-distribution, såsom uppdatering rc.d-på Debian-system, eller i vissa fall redigera filen / etc / inetd.conf eller / etc / xinetd.d / * filer. Tillsammans med detta, bli av med några verktyg din server leverantör tillsatta för systemadministration, såsom Plesk.

- 4Låt inte root inloggningar på din primära sshd port 22 (inställd PermitRootLogin till "nej"), många automatiserade verktyg kör brute-force attacker på det. Inrätta en sekundär port för root-access som bara fungerar med delade nycklar, annullera lösenord:

- Kopiera sshd_config att root_sshd_config, och ändra följande poster i den nya filen:

- Port från 22 till något annat nummer, säger 8899 (använd inte detta! Gör din egen!)

- PermitRootLogin från "nej" (du skulle ställa den till "nej" till port 22, minns?) Till "ja"

- AllowUsers rot lägga till denna linje, eller om den finns, ändra den så att bara root inloggningar på den här porten

- ChallengeResponseAuthentication ingen här raden om det kommenteras ut, och se till att det står "nej" istället för "ja"

- Testa det här kommandot:

sshd-D-f / etc / ssh / root_sshd_config

och se om det fungerar korrekt - prova att logga in från en annan dator (du måste ha redan inrättat delad autentisering mellan två datorer) med:

ssh-p8899 root@my.remote.server

och i så fall, kontroll-C på ovan (sshd) kommando för att stoppa sshd, tillsätt sedan detta till slutet av / etc / inittab:

rssh: 2345: respawn: sshd-D-f / etc / ssh / root_sshd_config

- Starta om init uppgiften: # init q Detta kommer att köra din "root ssh daemon" som bakgrund uppgift, automatiskt starta det i händelse av fel.

- Kopiera sshd_config att root_sshd_config, och ändra följande poster i den nya filen:

Tips

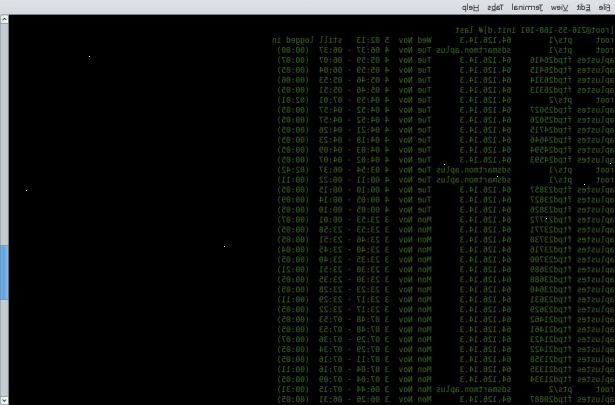

- Kontrollera dina loggfiler regelbundet för att se vilka typer av attacker drivs mot din server / var / log / auth eller / var / log / auth.log är ett typiskt ställe att hitta försök till inloggningar.:

18 jan 10:48:49 ns003 sshd [23833]: Illegal användare Rosemarie från:: ffff: 58.29.238.252

18 jan 10:48:54 ns003 sshd [23840]: Illegal user sabine från:: ffff: 58.29.238.252

- Regelbundet uppgradera ditt operativsystem för att lägga till säkerhetsfixar. På Debian: apt-get upgrade

- Övervaka nyheter om sårbarheter och relaterade webbplatser.

- Försök att installera GRSecurity och / eller SELinux och / eller AppArmour och / eller Pax.

Varningar

- Ingenting du kan göra kommer att göra din server helt säker. Ha säkerhetskopior av alla viktiga filer, och en backup plan på plats i fall det värsta händer.

- Lita aldrig på en server som har knäckt. En cracker har tillgång till 100% av systemet när de har root-access.