Denna artikel kommer att visa hur man kör en enkel nmap eller nät-karta, scan.

Steg

- 1Ladda ner den version av nmap lämplig för ditt operativsystem från http:/ / www.insecure.org.

- 2Om du är på windows, installera nmap genom att extrahera innehållet i den fil du hämtade till C: \ WINDOWS \ system32. Du kan eventuellt kontrollera äktheten av nmap med hjälp av MD5-hashar, men det är utanför ramen för denna artikel.

- 3Om du är på Linux eller Unix (rekommenderas för noggrannare resultat), installera nmap genom att extrahera källkoden till en katalog, ändra till den katalogen, och skriva ". / Configure", "make" och "make install", alla från en kommandorad terminal.

- 4Öppna ett kommando terminal. I Windows gör du genom att gå till Start> Program> Tillbehör> Kommandotolken. På Linux, helt enkelt använda terminalen öppen från när du installerade nmap.

- 5Byt katalog till där du sparade nmap. Gör detta genom att skriva: "cd [var du sparade nmap]". Du måste ange det i ett visst format eller kommandot fungerar inte. Till exempel, för att byta till Mina dokument, skriver du: "cd C: \ Användare \ me \ Mina dokument".

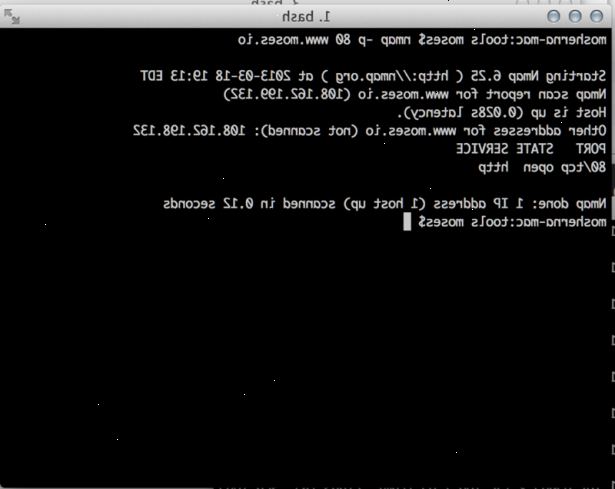

- 6Kör en enkel ping scan, vilket bara kommer att säga "hej! Är du lever?" till varje dator som du anger. Skriv "nmap-vv-sP [mål]". Målet kan vara en domän (www.microsoft.com), en IP-adress (127.0.0.1), ett nätverk (192.168.1.0/24), eller en fil som innehåller någon kombination av ovanstående. nmap kommer att upptäcka IP-adressen för målet om det inte gavs, och omedelbart pinga målet, återvänder resultaten, som det skrivs på skärmen.

- 7Prova en SYN stealth scan. Denna typ av sökning kommer att försöka att slå på alla "dörrar" i datorn och se om någon svarar. Att köra en SYN Stealth scan, typ "nmap-vv-ss [målet]". Den-sS knapp talar nmap att vi vill ha en SYN Stealth scan. nmap nu får sin IP-adress (er) som tidigare, sedan pinga målet att se till att den är levande. Men i stället för att stoppa det, kommer nmap börja nu ber att göra en anslutning till datorn på varje "dörr" eller "port" som det har, 1-65535. När datorn öppnar dörren nmap river ner kopplingen och rapporterar att porten är öppen. När den är färdig kommer den att rapportera sina resultat till dig.

- 8Kör en annan SYN scan, men den här gången, lägger "-ox mål. Xml" switch på slutet. Detta kommer att mata nmap resultat till en XML-fil kan visas i alla webbläsare. Det enda problemet med detta är att du behöver jaga för filen om du placerat den i din system32 katalogen.

Tips

- Undrar hur skanningen går? Hit mellanslagstangenten, eller valfri knapp, medan genomsökningen är igång, för att visa nmap framsteg.

- Mål som inte svarar? Prova att lägga till "-P0" byta till skanningen. Detta kommer att tvinga nmap att starta skanningen, även om den anser att målet inte existerar. Detta är användbart om datorn är blockerad av en brandvägg.

- Om skanningen tar evigheter att slutföra (tror tjugo minuter eller mer), prova att lägga till "-F" omkopplaren till nmap scan för att ha nmap scan bara de vanligaste portarna.

Varningar

- Kontrollera att du har behörighet att skanna målet! Scanning www.whitehouse.gov är bara att be om problem. Om du vill ha ett mål att skanna, prova scanme.nmap.org. Detta är ett test dator inrättats av författaren nmap, fri att skanna utan att bli utskälld.

- Om du ofta kör nmap skanningar, vara beredd att svara på frågor från din ISP (Internet Service Provider). Vissa Internetleverantörer ser rutinmässigt för nmap trafik, och nmap är inte precis den mest inconspicous verktyget. nmap är mycket välkänt verktyg, och en som används av hackare, så du kan ha lite att förklara.